ปี 2559 ที่ผ่านมา Sophos ตรวจพบการโจมตีทางไซเบอร์มากมายทั้งด้านปริมาณและความหลากหลาย ตั้งแต่การโจมตีแบบ DDoS ระดับสูงที่ใช้เครื่องมือเป็นกล้องวงจรปิดที่เชื่อมต่อกับอินเทอร์เน็ตที่ถูกเจาะระบบเข้าควบคุมจากระยะไกล ไปจนถึงการแฮ็กข้อมูลของเจ้าหน้าที่พรรคการเมืองระหว่างช่วงการเลือกตั้งของสหรัฐฯ

นอกเหนือไปจากนี้ยังตรวจพบจำนวนเหตุการณ์ข้อมูลรั่วไหลที่พุ่งสูงขึ้นมากในองค์กรต่างๆ ทั้งขนาดเล็กและขนาดใหญ่ รวมทั้งการรั่วไหลของข้อมูลส่วนตัวครั้งใหญ่อยู่หลายครั้ง โดยในช่วงสิ้นปี2559ที่ผ่านมา Sophos ได้ทำการประมวลเหตุการณ์ทั้งหมดเป็นแนวโน้มสถานการณ์ความปลอดภัยที่น่าจะเกิดขึ้นในปี2560 นี้

แนวโน้มการโจมตีทั้งในปัจจุบัน และที่กำลังจะเกิดขึ้น

การโจมตีแบบ DDoS ที่ใช้ IoT เป็นเครื่องมือ

การโจมตีรูปแบบนี้มีแนวโน้มพุ่งสูงขึ้นเรื่อยๆ โดยในปี 2559 ที่ผ่านมา บอทเน็ต Mirai ได้ชี้ให้เห็นถึงอานุภาพของการโจมตีแบบ DDoS ซึ่งเน้นสร้างความเสียหาย ผ่านอุปกรณ์ IoT (Internet of Things) ที่ใช้งานในครัวเรือนซึ่งไม่มีการรักษาความปลอดภัยที่เพียงพอ มาเป็นเครื่องมือ แม้การโจมตีของ Mirai จะสร้างความเสียหายแก่อุปกรณ์จำนวนไม่มาก รวมทั้งใช้เทคนิคการเดาสุ่มรหัสผ่านแบบพื้นฐานได้เท่านั้น แต่นี่ทำให้อาชญากรไซเบอร์ต่างๆ เห็นถึงความง่ายในการโจมตีลักษณะเดียวกัน เนื่องจากมีอุปกรณ์ IoT จำนวนมากที่ไม่มีการอัพเดต หรือทำงานบนระบบปฏิบัติการกับแอพพลิเคชั่นที่ไม่ได้รับการดูแล จนมีช่องโหว่ที่ได้รับการเผยแพร่รายละเอียดสู่สาธารณะแล้ว

ซึ่งหลังจากนี้มีความเป็นไปได้ที่เห็นการใช้ประโยชน์จากอุปกรณ์ IoT พร้อมทั้งกลไกการเดารหัสผ่านที่ซับซ้อนมากขึ้น รวมไปถึงมีอุปกรณ์ IoT ที่ตกเป็นเหยื่อนำไปใช้โจมตีอุปกรณ์อื่นๆ แบบ DDoS มากขึ้นเรื่อยๆ โดยเฉพาะกับอุปกรณ์ในเครือข่ายของคุณ

แนวโน้มที่เริ่มเปลี่ยนจากการเจาะระบบธรรมดา ไปใช้การโจมตีทางจิตวิทยาแทน

อาชญากรไซเบอร์เริ่มมองหาช่องโหว่ที่เข้าถึงง่ายกว่าระบบทั่วไป ซึ่งก็คือมนุษย์ โดยจะเห็นแนวโน้มการใช้เทคนิคจูงใจให้ผู้ใช้เจาะระบบตัวเอง ที่ซับซ้อนและมีประสิทธิภาพมากยิ่งขึ้น ตัวอย่างเช่น ปัจจุบันเราจะเห็นอีเมล์หลอกลวงจำนวนมากที่จ่าหน้าถึงชื่อบุคคล ด้วยเนื้อความทำนองว่าผู้รับมีหนี้หรือบิลที่ต้องชำระ

นอกจากนี้ยังสร้างความตกใจให้เหยื่อเพิ่มเติมด้วยการปลอมตัวเป็นหน่วยงานทางกฎหมาย ในเมล์จะมีลิงค์อันตรายที่ให้ผู้ใช้ที่กำลังหวาดกลัวหลงคลิกเข้าไป เพื่อเปิดรับการโจมตีอื่นๆ ต่อไป นั่นคือการหลอกลวงต่อไปนี้จะทำให้เหยื่อหลงกลและมีสติฉุดคิดถึงความถูกต้องได้ไม่ทันอีกต่อไป

สถาบันการเงินกำลังตกในความเสี่ยงอย่างมาก

โดยเฉพาะการหลอกลวงแบบเจาะจงเป้าหมายในลักษณะ “ตกเบ็ดล่อเหยื่อ” ซึ่งกำลังเติบโตอย่างรวดเร็ว การโจมตีลักษณะนี้จะใช้ข้อมูลเกี่ยวกับผู้บริหารของบริษัท เพื่อลวงหลอกให้พนักงานจ่ายเงินให้อาชญากร หรือยอมให้อาชญากรเข้ามาควบคุมบัญชีทางการเงิน

ซึ่งเราเห็นกรณีตัวอย่างเพิ่มขึ้นมากมายโดยเฉพาะกับสถาบันทางการเงินที่สำคัญ อย่างเช่นการโจมตีที่เกี่ยวข้องกับการโอนเงินข้ามประเทศแบบ SWIFT ซึ่งส่งผลให้ธนาคารกลางของบังคลาเทศเสียหายกว่า 81 ล้านดอลลาร์สหรัฐฯ เมื่อกุมภาพันธ์ที่ผ่านมา โดยทาง SWIFT ยอมรับว่ามีการโจมตีลักษณะนี้เกิดขึ้นอีกหลายครั้ง และมีแนวโน้มที่จะเกิดอีกเรื่อยๆ ในอนาคต โดยมีหนังสือชี้แจงไปยังธนาคารที่เป็นลูกค้าว่า “อันตรายลักษณะนี้มีแนวโน้มที่จะโจมตีอย่างต่อเนื่อง ปรับตัวได้หลากหลาย และมีกลไกซับซ้อนมาก”

ผู้โจมตีมุ่งหาเหยื่อที่ใช้เทคโนโลยีดั้งเดิมที่ไม่ปลอดภัยแล้วในปัจจุบัน

ผู้ใช้งานอินเทอร์เน็ตทุกคนกำลังใช้โปรโตคอลพื้นฐานที่มีมาตั้งแต่ดึกดำบรรพ์ ซึ่งหลายตัวก็มีการใช้แทรกซึมทุกอนูในชีวิตจนถอนตัวไม่ได้ โปรโตคอลระดับบรรพกาลเหล่านี้ที่ฝังรากอยู่ในแกนกลางของอินเทอร์เน็ตและเครือข่ายของธุรกิจ บางครั้งอาจเปราะบางง่ายมากจนน่าแปลกใจ ตัวอย่างเช่น การโจมตี BGP (Border Gateway Protocol) ที่เปิดช่องให้รบกวน, เข้าควบคุม, หรือปิดกั้นการใช้งานอินเทอร์เน็ตเกือบทั้งระบบได้

หรือแม้แต่การโจมตี Dyn ด้วย DDoS เมื่อตุลาคมที่ผ่านมา (โดยกองทัพอุปกรณ์ IoT จำนวนมหาศาล) ได้ทำให้ระบบของผู้ให้บริการ DNS รายใหญ่นี้ล่ม จนกระทบกับการเข้าถึงเว็บไซต์จำนวนมากบนอินเทอร์เน็ตด้วย ซึ่งการโจมตีครั้งนี้ถือเป็นครั้งใหญ่ที่สุดครั้งหนึ่งเลยทีเดียว

ขณะที่ผู้ที่ออกมาแสดงความรับผิดชอบก็แถลงว่าการโจมตีนี้เป็นแค่การทดสอบธรรมดาเท่านั้น ยังไม่ได้มุ่งร้ายอะไรเป็นพิเศษ ถือเป็นภาระหนักของ ISP และองค์กรต่างๆ ที่ต้องปฏิวัติระบบความปลอดภัยของตัวเองใหม่ โดยเฉพาะเมื่อมีผู้ไม่หวังดีใช้ช่องโหว่ที่ยังหาทางป้องกันไม่ได้เช่นนี้

การโจมตีทวีความซับซ้อนมากขึ้น

ด้วยการนำเอาเทคโนโลยีและเทคนิคทางจิตวิทยาสารพัดมาวางแผนซ้อนแผน โดยมีการตรวจสอบเครือข่ายองค์กรของเหยื่ออย่างละเอียดถี่ถ้วนก่อนลงมือ ผู้โจมตีจะเข้าไปควบคุมเซิร์ฟเวอร์และเครื่องไคลเอนต์หลายเครื่องในองค์กรอย่างเงียบๆ ก่อนจนพร้อมถึงจะลงมือขโมยข้อมูล หรือสร้างความเสียหายอย่างร้ายแรงในครั้งเดียว

เบื้องหลังการโจมตีมักถูกจัดการโดยผู้เชี่ยวชาญที่วางกลยุทธ์อย่างจำเพาะ มุ่งทำความเสียหายให้แรงที่สุดในครั้งเดียว ถือว่าโลกของอันตรายทางไซเบอร์ได้เปลี่ยนจากหน้ามือเป็นหลังมือ จากที่เคยใช้มัลแวร์ที่มีการโปรแกรมหรือตั้งค่าให้ทำงานแบบอัตโนมัติอย่างเราเคยเห็นกัน เปลี่ยนมาเป็นการซุ่มจู่โจมและหลบการตรวจจับอย่างเงียบๆ และอดทน

มีการใช้ภาษาโปรแกรมมิ่งกับทูลแอดมินสำเร็จรูปมาประยุกต์ในการโจมตี

อย่างที่เราเคยเห็นการนำภาษาโปรแกรมมิ่งในรูปสคริปต์ที่ใช้จัดการระบบอย่าง PowerShell ของไมโครซอฟท์ สำหรับทำงานระบบต่างๆ ให้รันอัตโนมัตินั้น มาเป็นช่องโหว่สำหรับฝ่าระบบป้องกันที่มุ่งตรวจจับแต่ไฟล์ Executable เราจะเห็นการโจมตีบ่อยขึ้นที่มข้ทูลแอดมินที่หลากหลายที่มีใช้งานอยู่บนเครือข่ายอยู่แล้วมาเป็นเครื่องมือ เพื่อไม่ให้ระบบความปลอดภัยตั้งข้อสงสัย ทูลและสคริปต์สำหรับดูแลระบบเหล่านี้จำเป็นต้องมีการควบคุมการใช้งานอย่างเข้มข้น

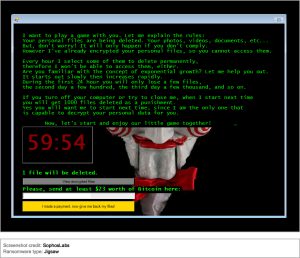

แรนซั่มแวร์เริ่มกลายพันธุ์

ขณะที่ผู้ใช้จดจำว่า ความเสี่ยงในการโดนแรนซั่มแวร์ซึ่งมักจะมาจากอีเมล์นั้น อาชญากรไซเบอร์ก็ได้ทดลองแนวทางอื่นๆ มาใช้เพิ่มเติม โดยบางกลุ่มมีการฝังตัวเองค้างไว้หลังจากเหยื่อยอมจ่ายค่าไถ่เพื่อแอบแพร่พันธุ์ตัวเองในภายหลัง ขณะที่อีกกลุ่มหันมาทำสคริปต์ที่ใช้ทูลแอดมินที่มีบนระบบของเหยื่อเองเป็นเครื่องมือในการสร้างความเสียหาย เพื่อป้องกันการตรวจจับจากระบบความปลอดภัยบนเอนพอยต์ที่มองแต่ไฟล์ Executable

เมื่อเร็วๆ นี้ มีกรณีที่บังคับให้เหยื่อส่งแรนซั่มแวร์ให้เพื่อนอีกสองคนก่อนที่จะยอมถอดรหัสไฟล์ได้ ทำให้เพื่อนของเหยื่อที่โดนแรนซั่มแวร์ต้องยอมจ่ายค่าไถ่อีกเป็นลูกโซ่ นอกจากนี้คนเขียนแรนซั่มแวร์ยังเริ่มใช้เทคนิคสร้างความเสียหายที่มากกว่าการเข้ารหัสไฟล์ เช่น การลบหรือแก้ไขไฟล์เฮดเดอร์ให้อ่านไม่ได้ เป็นต้น และอีกหนึ่งปัญหาที่น่ากลัวมากคือ แรนซั่มแวร์ “เก่าเก็บ ที่ถูกทอดทิ้งจากเจ้าของดั้งเดิม” ยังคงล่องลอยวนเวียนหลอกหลอนอยู่บนอินเทอร์เน็ต ที่เมื่อเหยื่อหลงไปโดนเข้า เหยื่อจะไม่สามารถติดต่อใครให้ถอดรหัสไฟล์ให้ได้อีก เพราะข้อมูลติดต่อหรือโอนเงินที่แสดงนั้นใช้ไม่ได้แล้วในปัจจุบัน

การใช้อุปกรณ์ IoT ตามบ้านทั่วไปมาเป็นกองทัพโจมตี

ผู้ใช้อุปกรณ์ IoT ในครัวเรือนอาจไม่ได้สังเกตหรือใส่ใจเท่าไร อย่างกรณีสมมติถ้าอุปกรณ์ที่ไว้สอดส่องลูกน้อยของตัวเองถูกเจาะระบบแล้วโดนนำไปใช้โจมตีเว็บไซต์ที่อื่นแทน แต่ผู้ใช้ดังกล่าวควรตระหนักด้วยว่า เมื่อแฮ็กเกอร์สามารถเข้า “ควบคุม” อุปกรณ์ในบ้านชิ้นใดชิ้นหนึ่งได้แล้ว ก็จะสามารถเจาะระบบไปยังอุปกรณ์อื่นๆ ที่สำคัญกว่าภายในบ้านนั้นๆ ได้ด้วย ไม่ว่าจะเป็นแล็ปท็อปที่มีข้อมูลส่วนตัวอยู่ เป็นต้น

มีการคาดการณ์กันว่าจะเห็นการโจมตีลักษณะนี้มากขึ้น หรือแม้แต่การแฮ็กกล้องหรือไมโครโฟนเพื่อแอบส่องความเป็นไปภายในบ้านของคุณ พึงระลึกเสมอว่าอาชญากรไซเบอร์เฝ้าหาลู่ทางทำเงินจากทุกช่องทางตลอดเวลา

วงการโฆษณาออนไลน์จะเสื่อมโทรมลง

การโฆษณาแบบน่ารำคาญจะเยอะมากขึ้น หรือแม้แต่โฆษณาอันตรายที่แพร่เชื้อมัลแวร์ผ่านเครือข่ายโฆษณาและเว็บเพจต่างๆ ได้โตขึ้นอย่างมากในปีนี้ เป็นการทำลายภาพลักษณ์และประสิทธิภาพของวงการโฆษณาโดยรวมลงอย่างรุนแรง ผู้คนต่างหวาดกลัวไม่ว่าจะเป็นการหลอกให้คลิกโฆษณาที่ไม่ตรงตามความต้องการที่แท้จริงของลูกค้า หรือแม้แต่โฆษณาอันตรายแบบออลอินวัน รวมมิตรตั้งแต่หลอกให้คลิก, หลอกล่อลูกค้าทางจิตวิทยา, แล้วขโมยข้อมูลทั้งฝั่งลูกค้าหรือแม้แต่ผู้ทำการโฆษณาโดยสุจริตไปพร้อมกัน

จุดบอดของการเข้ารหัสข้อมูล

แม้การเข้ารหัสข้อมูลที่สื่อสารกันบนโลกออนไลน์จะช่วยป้องกันการดักข้อมูลไม่ให้รั่วไหล แต่ก็ทำให้ผลิตภัณฑ์ความปลอดภัยต่างๆ ตรวจสอบทราฟิกได้ยากตามไปด้วย แล้วกลายเป็นช่องทางให้อาชญากรแอบลอดเข้ามาในเครือข่ายของเราได้อย่างเงียบๆ แบบไม่โดนตรวจสอบ ปัจจุบันอาชญากรไซเบอร์ใช้การเข้ารหัสเป็นเครื่องมือที่หลากหลายซับซ้อนมากขึ้น ผลิตภัณฑ์ด้านความปลอดภัยจำเป็นต้องทำงานผสานกับเครือข่ายและลูกค้าอย่างแน่นแฟ้นกว่าเดิม เพื่อให้ตรวจสอบเหตุการณ์ด้านความปลอดภัยได้อย่างรวดเร็ว ในทันทีที่โค้ดถูกถอดรหัสที่เอนพอยต์

ระบบคลาวด์และเวอร์ช่วลไลเซชั่นเริ่มตกเป็นเหยื่อโดนโจมตีมากขึ้น

ด้วยการสร้างความเสียกับฮาร์ดแวร์ทางกายภาพ (เช่น ใช้สคริปต์รันให้แรมพังหรือ Rowhammer) ซึ่งถือเป็นมิติใหม่ของช่องโหว่ด้านความปลอดภัยบนระบบคลาวด์และเวอร์ช่วล นอกจากนี้ผู้โจมตีอาจปลอมตัวเป็นผู้ใช้บริการหรือเกสต์ที่รันบนแชร์โฮสต์ แล้วเข้าควบคุมระบบจัดการสิทธิ์ เพื่อเข้าถึงข้อมูลของผู้ใช้รายอื่นอีกที ในปัจจุบันที่เทคโนโลยีเวอร์ช่วลแบบใหม่อย่าง Docker และ Container กำลังเป็นที่นิยม ก็เป็นไปได้อย่างยิ่งที่อาชญากรจะค้นหาช่องโหว่และใช้ประโยชน์จากเทคโนโลยีที่กำลังบูม (และระบบความปลอดภัยยังวิ่งตามไม่ทัน) ด้วยเช่นกัน

การโจมตีที่พุ่งเป้ายังภาครัฐ หรือหน่วยงานทางสังคมเพิ่มขึ้น

เราได้ยินข่าวการโจมตีทางด้านไซเบอร์ที่เกี่ยวข้องกับการเมืองเพิ่มขึ้นมาก โดยสังคมมีความเสี่ยงมากขึ้นเรื่อยๆ ไม่ว่าจะเป็นเรื่องการกุข่าวหลอกลวง หรือแม้กระทั่งการเข้าควบคุมระบบเลือกตั้ง ตัวอย่างเช่น มีนักวิจัยที่สาธิตว่า สามารถแฮ็กระบบเข้าควบคุมให้ผู้ลงคะแนนเสียงสามารถลงคะแนนซ้ำๆ ได้โดยตรวจสอบไม่พบ แม้จะยังไม่เคยมีเหตุการณ์แฮ็กระบบเลือกตั้งเกิดขึ้นจริง แต่ความเป็นไปได้ที่จะมีการใช้เทคนิคนี้มาเป็นอาวุธอานุภาพสูงต่อประเทศถือว่ามีมากทีเดียว

แล้วเราองค์กรต่างๆ ควรป้องกันภัยร้ายเหล่านี้อย่างไร?

แม้ว่ามีหลายองค์กรที่ยังไม่มีพื้นฐานการปฏิบัติด้านความปลอดภัยอย่างถูกต้องเพียงพอ เราก็มีแนวทางง่ายๆ 6 ประการเพื่อรับมือกับอันตรายที่นับวันยิ่งทวีความซับซ้อนมากขึ้นเรื่อยๆ ดังนี้

เปลี่ยนระบบความปลอดภัยจากการแบ่งระดับชั้น

เป็นการทำงานแบบผสาน มีอยู่หลายองค์กรที่กำลังใช้โซลูชั่นหลายตัวที่เคยใช้ได้ผลดีในอดีต แต่ปัจจุบันถือว่ามีค่าใช้จ่ายในการดูแลสูงและยากต่อการจัดการ ทางออกของปัญหานี้คือการหันมาใช้โซลูชั่นที่สามารถทำงานผสานร่วมกัน ติดต่อประสานงานและทำงานร่วมกันได้แทน ตัวอย่างเช่น ถ้ามีมัลแวร์ที่สามารถปิดการทำงานของซอฟต์แวร์ความปลอดภัยบนเอนด์พอยต์ได้ ระบบความปลอดภัยบนเครือข่ายควรต้องสามารถเข้าจำกัดบริเวณอุปกรณ์ดังกล่าวได้โดยอัตโนมัติ เพื่อลดความเสี่ยงของทั้งเครือข่าย

ติดตั้งระบบป้องกันแบบ Next-Gen ที่เอนพอยต์

ขณะที่แรนซั่มแวร์กำลังระบาดมากขึ้น และอุปกรณ์เอนพอยต์ก็มีความหลากหลายเพิ่มขึ้นมาก องค์กรควรเปลี่ยนมาให้ความสำคัญกับการป้องกันที่เอนพอยต์แทน แต่โซลูชั่นที่ต้องใช้ซิกเนเจอร์นั้นไม่สามารถปกป้องภัยที่เปลี่ยนแปลงอย่างรวดเร็วในปัจจุบันได้ โดยเฉพาะการโจมตีแบบ Zero-day ดังนั้นจึงควรเลือกโซลูชั่นที่สามารถจดจำ และสามารถป้องกันเทคนิคกับพฤติกรรมที่อันตรายทั้งหมดได้แทน

จัดลำดับความสำคัญของความปลอดภัยตามความเสี่ยง

ไม่มีองค์กรไหนที่ทรัพยากรทั้งหมดมีความสำคัญเท่าเทียมกัน และเป็นไปไม่ได้ที่จะปกป้องทรัพยากรทั้งหมดครบ 100% ตลอดเวลา ควรประเมินความเสี่ยงของแต่ละระบบ แล้วจัดอันดับความสำคัญที่ต้องใส่ใจเป็นพิเศษ ระวังว่าความเสี่ยงนั้นเปลี่ยนแปลงเร็วมาก คุณควรมองหาทูลที่สามารถตรวจสอบระดับความเสี่ยงเหล่านี้ได้ตลอดเวลา รวมถึงตอบสนองได้อย่างรวดเร็ว และต้องแน่ใจว่าทูลดังกล่าวใช้งานได้ง่ายและมีประสิทธิภาพเพียงพอ

ทำงานพื้นฐานแบบอัตโนมัติ

คุณไม่มีเวลามากพอที่จะนั่งทำรายงานแบบเดิมๆ หรือทำงานด้านความปลอดภัยพื้นฐานแบบเดิมๆ ที่จำเป็นต้องทำเป็นประจำ คุณควรเปลี่ยนการทำงานเป็นระบบอัตโนมัติกับทุกงานที่เป็นไปได้ โดยเฉพาะงานที่ทำได้ง่ายไม่ซับซ้อน เพื่อให้มีเวลาพอสำหรับให้ความสำคัญกับงานที่มีมูลค่าสูงกว่า หรือมีความเสี่ยงมากกว่าแทน

พัฒนาทีมงาน และกระบวนการเพื่อป้องกันการโจมตีที่ใช้จิตวิทยาโดยเฉพาะ

เนื่องจากปัจจุบันการโจมตีมีแนวโน้มที่จะใช้จิตวิทยาทางสังคมมากยิ่งขึ้น การให้ความรู้แก่ผู้ใช้ และส่งเสริมให้มาเป็นส่วนหนึ่งการป้องกันภัยจึงมีความสำคัญอย่างยิ่ง เราควรมุ่งให้ความรู้เกี่ยวกับอันตรายแต่ละกลุ่มตามลำดับที่มีโอกาสเผชิญได้มากที่สุด และแนะนำข้อมูลที่อัพเดตล่าสุดตลอด เช่น หัวข้อเกี่ยวกับการหลอกลวงที่มีความซับซ้อนและการข่มขู่ที่ชวนให้หวาดกลัวมากยิ่งขึ้น จนขาดสติลืมคำนึงถึงหลักความปลอดภัย เป็นต้น

ยกระดับการป้องกันให้ทำงานประสานกันมากขึ้น

เนื่องจากอาชญากรรมทางไซเบอร์มีการวางแผนและทำงานเป็นทีมกันมากขึ้น ดังนั้นทีมป้องกันก็ต้องทำงานร่วมกันเป็นทีมมากขึ้นเช่นกัน เพื่อให้ทุกคนสามารถรับมือกับการโจมตีเดียวกันได้อย่างรวดเร็ว ทั้งนี้รวมถึงการมองหาโอกาสทั้งทางกฎหมาย และการปฏิบัติงานที่ประสานร่วมกับบริษัทอื่นๆ หรือแม้แต่ภาครัฐด้วย เพื่อให้คุณสามารถจำกัดวงการโจมตี และศึกษาข้อมูลจากกรณีก่อนหน้าของบริษัทอื่นได้อย่างรวดเร็ว

The Business Plus บิสิเนสพลัส

The Business Plus บิสิเนสพลัส